Kopia zapasowa oraz wykorzystanie chmury publicznej w zabezpieczeniu danych przed ransomware

10/10/2022

Z raportu opracowanego przez CERT Orange Polska wynika, że w 2021 roku padła rekordowa liczba ataków ransomware na infrastrukturę teleinformatyczną przedsiębiorstw z wielu branż (transportowej, informatycznej, spożywczej, finansowej, ubezpieczeniowej itd.). Niestety prognoza na przyszłość nie jest optymistyczna, wręcz przeciwnie, liczba tych ataków będzie stale rosła [1] .

Ransomware to złośliwe oprogramowanie, stworzone przez cyberprzestępców do szyfrowania danych znajdujących się w infrastrukturze teleinformatycznej ofiary w celu wymuszenia zapłaty okupu. W ten sposób niskim kosztem i nakładem pracy przestępcy są w stanie uzyskać wysokie zyski, ponieważ kwoty żądanych okupów sięgają nawet do kilkudziesięciu milionów złotych. Dobrze zaplanowany i przeprowadzony atak bardzo utrudnia namierzenie sprawców, co daje im poczucie bezkarności.

Atak ransomware potrafi być destrukcyjny dla organizacji do tego stopnia, że niektóre z nich podjęły decyzję o zapłaceniu przestępcom okupu w celu uzyskania dostępu do klucza deszyfrującego, który pozwala odzyskać zaszyfrowane dane. Przerwanie ciągłości działania biznesu i utrata danych zawierających tajemnice przedsiębiorstwa lub otrzymanie kar finansowych z tytułu naruszenia np. RODO, mogą wygenerować dużo większe straty finansowe, niż wartość zapłaconego okupu. Każdy zapewne zna powiedzenie „lepiej zapobiegać, niż leczyć”. Żaden specjalista ds. cyberbezpieczeństwa nie poleca przygotowania odpowiedniej kwoty z budżetu na opłatę ewentualnego okupu, a wskazuje na odpowiednie zabezpieczenie danych i infrastruktury firmy przed ryzykiem ich zniszczenia lub kradzieży. Zagrożeniem dla tych zasobów są nie tylko cyberataki, ale również zawodność sprzętu, sabotaż, czy katastrofy naturalne.

Ochrona danych

Skuteczną odpowiedzią na bezpieczeństwo danych i zachowanie ciągłości działania jest odpowiednio przygotowana procedura tworzenia, testowania i przywracania kopii zapasowej (ang. backup), z wykorzystaniem nie tylko środowiska lokalnego, ale również chmury publicznej.

Należy jednak zaznaczyć, że backup nie może być jedynym zabezpieczeniem. Nikt z nas nie pozostawia otwartych drzwi i nie umożliwia swobodnego wejścia obcej osobie do domu, pomimo przetrzymywania najważniejszych rzeczy w zamkniętym sejfie. Tak samo pierwszym elementem bezpieczeństwa przedsiębiorstwa powinna być odpowiednio zabezpieczona i monitorowana infrastruktura teleinformatyczna. Błędy w jej konfiguracji, brak monitorowania i prewencji, umożliwiają dostarczenie i detonację złośliwego oprogramowania, co zwykle doprowadza do wygenerowania strat.

Wskazanie osób odpowiedzialnych za proces tworzenia kopii zapasowej

Pierwszym etapem tworzenia dojrzałego procesu tworzenia kopii zapasowej jest wybranie osób odpowiedzialnych za ten proces.

Na tym etapie należy określić:

Kto jest odpowiedzialny za proces tworzenia kopii bezpieczeństwa?

Kto jest odpowiedzialny za monitorowanie procesu związanego z tworzeniem kopii bezpieczeństwa?

Kto jest odpowiedzialny za zabezpieczenie kopii bezpieczeństwa?

Kto jest odpowiedzialny za testowanie kopii bezpieczeństwa?

Kto jest odpowiedzialny za odtworzenie danych z kopii bezpieczeństwa?

Klasyfikowanie danych i zasobów

Koszty zapewnienia bezpieczeństwa nie mogą znacząco obciążać budżetu przedsiębiorstwa, ani przewyższać start spowodowanych brakiem jego wdrożenia. Klasyfikacja danych i zasobów pozwala przedsiębiorstwu na dokonanie podziału określając ich poziom ważności i częstość zmian. Podejście to umożliwia odpowiednie przygotowanie strategii i infrastruktury potrzebnej do tworzenia kopii zapasowej, uzyskując największą wydajność jak najmniejszym kosztem. Wskazując przy tym z jaką częstotliwością oraz techniką należy tworzyć kopie zapasowe poszczególnych danych i zasobów.

Warto również wziąć pod uwagę informacje, które przechowywane są wyłącznie w formie papierowej, należy zastanowić się nad przeniesieniem ich kopii do formy cyfrowej ze względu na brak możliwości ich odtworzenia po stracie np. w wyniku pożaru.

Kopia zapasowa

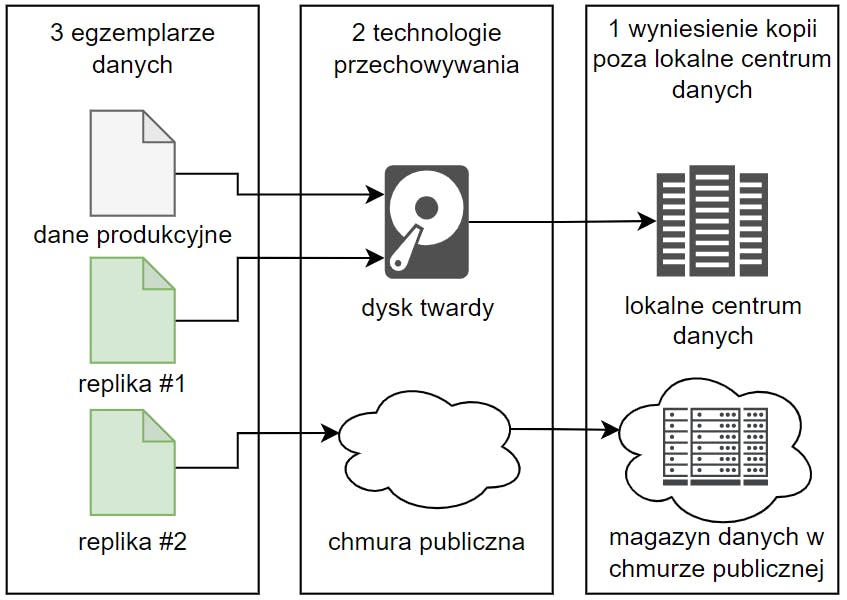

Każda organizacja powinna posiadać wdrożoną procedurę tworzenia, testowania i odzyskiwania kopii zapasowej, z której można przywrócić dane, gdy inne metody ich ochrony zawiodą. Polecanym rodzajem tworzenia kopii zapasowej jest reguła 3-2-1, która wskazuje, jak należy podzielić kopie oraz w jaki sposób i gdzie je przechowywać. Opisuje ona następujące postępowanie:

Liczba 3 wskazuje na posiadane co najmniej trzech egzemplarzy danych (jeden produkcyjny oraz dwie repliki).

Liczba 2 wskazuje na przechowywanie tych danych z wykorzystaniem co najmniej dwóch różnych technologii (np. za pomocą dysków w lokalnych centrum danych oraz chmury).

Liczba 1 wskazuje na wyniesienie kopii zapasowej poza lokalne centrum danych. Tutaj z pomocą przychodzą możliwości chmury publicznej, które zostaną opisane w dalszej części artykułu.

Kolejnym elementem jest określenie cykli tworzenia kopii zapasowych, w których między innymi można wyróżnić:

Dzienny cykl tworzenia kopii zapasowych

Tygodniowy cykl tworzenia kopii zapasowych

Miesięczny cykl tworzenia kopii zapasowych

Ostatnim krokiem jest wybranie odpowiedniego rodzaju tworzenia kopii zapasowej w stosunku do rodzaju danych. Między innymi wyróżnia się następujące rodzaje kopii zapasowych,

Pełna kopia zapasowa

Przyrostowa kopia zapasowa

Różnicowa kopia zapasowa

Wybór częstotliwości z jaką powinny być wykonywane kopie zapasowe zależy od rodzaju danych, które podlegają replikacji. Inaczej należy podejść do backupu plików, których codziennej modyfikacji dokonuje dział finansowy firmy, a inaczej do backupu maszyn wirtualnych i znajdujących się na nich danych.

Zabezpieczenie kopii zapasowej

Wyżej wymienione zadania są jedynie kilkoma elementami całej strategii tworzenia kopii bezpieczeństwa, po sklasyfikowaniu danych, wyborze cyklu oraz rodzaju tworzenia kopii zapasowej, należy poświęcić dużą uwagę na zabezpieczeniu jej przed utratą, awarią lub wykradzeniem. Samo stworzenie kopii zapasowej nie zapewni naszym danym bezpieczeństwa. Przykładem może być zaszyfrowanie przez ransomware kopii zapasowej razem z danymi firmy lub jej nieprawidłowe nadpisane przez inne pliki.

Podstawowymi elementami składającymi się na bezpieczeństwo kopii zapasowej są:

Przesyłanie i przetrzymywanie danych w formie zaszyfrowanej, kontrolowanej przez organizację

Zarządzanie dostępem do kopii zapasowej w celu ochrony danych przed kradzieżą, uszkodzeniem lub zaszyfrowaniem przez złośliwe oprogramowanie

Nadawanie kopii bezpieczeństwa atrybutu „tylko do odczytu”

Odpowiednia konfiguracja i bezpieczeństwo sieci do zasobów, na których przechowywana jest kopia zapasowa

Fizyczna ochrona centrów danych

W modelu 3-2-1 stworzenie co najmniej dwór replik danych oraz przetrzymywanie ich za pomocą co najmniej dwóch różnych technologii, jak również wyniesienie danych poza swoje serwerownie zmniejsza ryzyko utraty danych.

Testowanie oraz odtwarzanie kopii zapasowej

Kolejnym ważnym elementem procedury kopii zapasowej jest cykliczne jej testowanie. Pozwala ono zachować pewność, że w razie potrzeby zasoby zostaną poprawnie przywrócone, a czas ich przywracania będzie pozwalał na zachowanie ciągłości operacyjnej organizacji, nie wyrządzając poważnych start finansowych.

W celu szybkiego i poprawnego odtworzenia zasobów z kopii zapasowej należy przygotować odpowiednią procedurę zawierającą opis działań, które należy wykonać podczas odtwarzania. Trzeba zaznaczyć, że systemy, jak i infrastruktura powinny być projektowane z myślą o wydajności odtworzenia kopii bezpieczeństwa, a nie tylko z myślą o czasie, jaki zajmuje jej wykonanie.

Podczas tworzenia polityki kopii bezpieczeństwa najważniejszymi i najczęściej określanymi parametrami są:

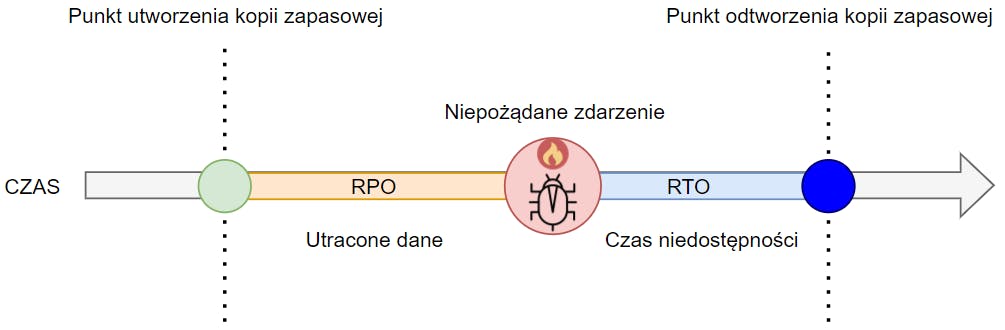

RPO (Recovery Point Objective) – parametr ten określa maksymalną ilość danych, które firma jest w stanie stracić przed wystąpieniem incydentu cyberbezpieczeństwa.

RTO (Recovery Time Objective) – parametr ten określa w jakim czasie aplikacja/dane mogą być niedostępne od momentu wystąpienia incydentu cyberbezpieczeństwa do momentu odtworzenia kopii zapasowej i przywrócenia ciągłości działania.

W idealnym środowisku dąży się do tego, aby parametry te miały jak najmniejszą wartość, pomocą w osiągnięciu tego celu może być wykorzystanie chmury publicznej w infrastrukturze kopii zapasowej.

Chmura publiczna sejfem dla danych zabezpieczającym przed ransomware

Wykorzystanie chmury publicznej w kontekście bezpieczeństwa danych firmy i ochrony ich przed ransomware daje wiele możliwości. Jednym z nich jest zapewnienie drugiej technologii przechowywania kopii zapasowych, jak również wyniesienie ich poza lokalne centrum danych. Pozwoli to wyizolować kopie chroniąc je przed zaszyfrowaniem przez złośliwe oprogramowanie.

Integracja z chmurą publiczną pozwala przetrzymywać kopie bezpieczeństwa na zasobach udostępnionych przez dostawcę chmury w sposób w pełni zabezpieczony przez klucz osobisty, dostarczony i przechowywany przez dane przedsiębiorstwo. W taki sposób dostawca chmury nie ma możliwości odczytania danych, ponieważ są one zaszyfrowane kluczem, który zna jedynie właściciel tychże danych. Co więcej najwięksi dostawcy chmur publicznych umożliwiają redundancję zasobów w izolowanych centrach danych (tzw. availability zone), dzięki temu uzyskujemy kolejną replikę kopii bezpieczeństwa na wypadek awarii macierzy lub nieosiągalności danego Data Center. Dzięki temu możemy sprawić, że chmura stanie się istnym sejfem dla naszych danych, niedostępnym dla atakujących.

Powyższe funkcjonalności można uzyskać budując własne centra danych w wyniesionej lokalizacji, ale podejście to wymaga sporych nakładów finansowych oraz intelektualnych. Natomiast koszty utrzymania chmury publicznej dzielą się na wszystkich jej klientów, co znacząco redukuje koszty związane z przetrzymywaniem kopii zapasowej w jej przestrzeni. Dostawcy oferują bardzo niskie ceny (nawet klika centów za GB danych) za magazyn kopii zapasowej oraz za ich transfer do chmury w stosunku do kosztów utrzymania własnego środowiska.

Najważniejszą wartością przetrzymywania repliki kopii zapasowej w chmurze publicznej jest możliwość jej szybkiego odtworzenia wykorzystując mechanizmy i zasoby przez nią dostarczane. Rozwiązanie to pozawala testować kopie i analizować je pod kątem bezpieczeństwa danych, a co najważniejsze dokonać szybkiego wznowienia działania organizacji nawet w momencie, gdy jej infrastruktura pozostaje nadal zainfekowana i niezdatna do produkcyjnego działania. Chmura stosunkowo małym nakładem pracy daje możliwość odzyskania danych, zasobów oraz ciągłości działania usług w krótkim czasie. Niezależnie czy potrzebujemy odtworzyć jeden plik, maszynę wirtualną, czy całą ich farmę, w zasadzie jesteśmy w stanie je odtworzyć „jednym kliknięciem”.

Wykorzystanie chmury publicznej w dobrze zaprojektowanym procesie tworzenia i odtwarzania kopii bezpieczeństwa umożliwia osiągnięcie jak najmniejszych wartości wspomnianych wcześniej parametrów RPO i RTO.

Należy pamiętać, że chmura publiczna to też środowisko teleinformatyczne, które wymaga odpowiedniej konfiguracji w celu zapewnienia jego bezpieczeństwa. Więcej na ten temat znajduje się w artykule pt. „7 elementów bezpieczeństwa środowiska chmurowego” .

Kompleksowe podejście do procesu tworzenia kopii bezpieczeństwa, tj. odpowiednie jej przygotowanie, wdrożenie, stosowanie reguły 3-2-1 oraz wykorzystanie chmury publicznej jako wsparcia dla kopii zapasowych, pozwala na wysokim poziomie zabezpieczyć dane i zasoby. Zarówno przed niepożądanymi awariami, jak również przeciw zwiększającej się liczbie ataków cybernetycznych z wykorzystaniem złośliwego oprogramowania ransomware, szyfrującego dane.

Nie warto wydawać pieniędzy na płacenie okupu przestępcom, lepszym sposobem będzie poświęcić część tej kwoty na zabezpieczenie danych i zasobów firmy, a resztę z nich wydać na innowacje oraz inwestycje.

Czekam na kontakt od Ciebie.