10 skutecznych sposobów na ochronę przed ransomware

2/11/2021

Ransomware to rodzaj złośliwego oprogramowania, którego głównym zadaniem jest zablokowanie dostępu do systemu komputerowego lub części jego danych w celu uzyskania przez cyberprzestępcę okupu za możliwość jego odblokowania. Typowym schematem działania ransomware jest zaszyfrowanie danych znajdujących się w infrastrukturze IT i żądanie przez cyberprzestępców określonej kwoty pieniędzy za klucz deszyfrujący. Standardem staje się również, iż przed zaszyfrowaniem wrażliwe z punktu widzenia firmy dane są przez cyberprzestępców pobierane, co pomaga w uzyskaniu większych kwot okupu.

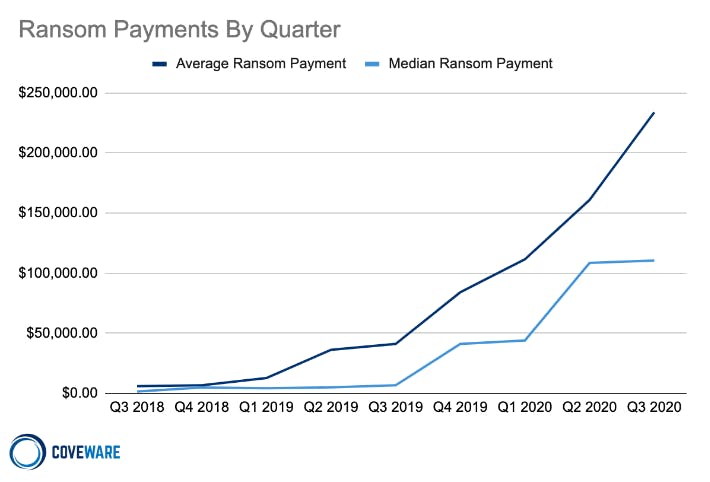

Cyberprzestępcy, można powiedzieć polubili ten rodzaj ataków, jest ich coraz więcej, a to za sprawą łatwości jego przeprowadzenia – w najprostszym scenariuszu wystarczy przygotować odpowiedni plik i metodami socjotechnicznymi nakłonić kogoś do jego otwarcia np. podsyłając na maila fałszywą fakturę od operatora telekomunikacyjnego. Ponieważ tradycyjne antywirusy bazując na sygnaturach znanych ataków są nieskuteczne na indywidualnie przygotowywane szyfratory ransomware, ta metoda staje się bardzo skuteczna i przynosi duże zyski dla cyberprzestępców. Według firmy Coveware, zajmującej się ograniczaniem skutków ransomware, średnia płatność okupu wyniosła w 2020 r. 234 000 USD.

Zagrożenie ransomware dotyczy praktycznie wszystkich. Historia ataków pokazuje, że cyberprzestępcy na cel obierają sobie zarówno prywatne osoby jak i duże korporacje o światowym zasięgu. Potwierdzają to ostatnie ataki na polską firmę CD Projekt – światowego lidera w tworzeniu gier m.in. Wiedźmin czy Cyberpunk 2077 jak i na Urzęd Marszałkowski Województwa Małopolskiego, którego dane zostały zaszyfrowane. Przypomnę tutaj również firmę Garmin, która oficjalnie potwierdziła, że stała się ofiarą ransomware (prawdopodobnie WastedLocker), a kwota okupu wynosiła $10 000 000. Usługi świadczone przez firmę były praktycznie nie dostępne przez klika dni dla milionów klientów na całym świecie.

Jak się chronić?

Ochrona przed atakami typu ransomware nie należy do prostych. Nie ma tu jednego lekarstwa, a do tematu należy podejść wielowarstwowo. Poniżej opisałem 10 punktów, które pozwolą na skuteczne zabezpieczenie firmy przed atakami ransomware i nie tylko.

1. Rób kopie bezpieczeństwa

Odpowiednio zrobiona kopia bezpieczeństwa może być ratunkiem w przypadku skutecznego ataku ransomware. Po pierwsze minimalizuje ryzyko utraty danych, po drugie pozwala na szybkie odtworzenie środowiska sprzed ataku. Pamiętaj, że kopie bezpieczeństwa powinny być w pewien sposób odseparowane od infrastruktury IT, tak aby atak cyberprzestępców nie objął swym zasięgiem także ich. Dobrym rozwiązaniem może być przechowywanie ich w chmurze.

2. Identyfikuj ataki ransomware po zachowaniu, nie tylko po sygnaturze

Tradycyjne programy antywirusowe, opierające się tylko na sygnaturach już od jakiegoś czasu przestały być skuteczne. Oczywiście chronią nas przed znanymi atakami, ale taka ochrona dzisiaj to za mało. Oprogramowanie, które ma chronić nas przed szkodliwym oprogramowaniem powinno dziś bazować również na analizie zachowania i wykrywaniu anomalii. W przypadku ataków ransomware przydatną funkcjonalnością jest FIM (FileIntegrity Monitoring), która monitoruje zmiany w plikach i katalogach. Ransomware dzięki praktycznie stałemu schematowi działania (zaszyfruj plik i usuń oryginalny) może być przez FIM od razu wykryty i zablokowany.

3. Wprowadź systemy monitorowania i reagowania na incydenty

Wykrywanie zagrożeń w infrastrukturze IT jest kluczowym elementem zarządzania bezpieczeństwem IT. Bez skutecznej detekcji incydentów bezpieczeństwa, nie możemy mówić o planowaniu reakcji. Zastosowanie oprogramowania typu EDR czy też XDR powinno zapewnić wysoki poziom bezpieczeństwa systemów IT poprzez wgląd i korelację zdarzeń mających wypływ na bezpieczeństwo całego środowiska IT.

4. Wprowadź ochronę DNS

Według badań CISCO pand 90% złośliwego oprogramowania używa w trakcie ataku nazw domenowych. Dzięki blokowaniu znanych domen wykorzystywanych przez cyberprzestępców możemy znacznie ograniczyć możliwość ataku i uzyskać skuteczną ochronę przed zagrożeniami np. połączeniami C&C czy phishingiem.

5. Zarządzaj dostępem do danych

Nie każdy w firmie musi mieć dostęp do wszystkich danych. Odpowiednia segmentacja sieci, czy zarządzanie poziomami dostępu do danych może skutecznie uchronić przed rozprzestrzenianiem się złośliwego oprogramowania wewnątrz firmy. Na rynku istnieją rozwiązania, które pozwalają na zarządzanie dostępem do danych poprzez szczegółowe kryteria np. użytkownik będąc w biurze ma inny zestaw uprawnień, niż gdy łączy się spoza niego, a jeszcze inny gdy łączy się z innego kraju.

6. Zarządzaj podatnościami

Aby wiedzieć o możliwych wektorach ataku, musimy znać najsłabsze punkty w naszej infrastrukturze. Powinniśmy na bieżąco sprawdzać pojawiające się znane podatności na systemy i oprogramowanie używane w firmie i odpowiednio na nie reagować. Powinniśmy dbać o to, aby używać zawsze zaktualizowanego oprogramowania.

7. Zarządzaj aplikacjami

Ransomware to też oprogramowanie (skrypt). Dzięki wprowadzeniu systemu zarządzania dopuszczonymi do użytku aplikacjami oraz zaufanymi rozszerzeniami możemy skutecznie zablokować możliwość uruchomienia złośliwego oprogramowania.

8. Zadbaj o świadomość pracowników

Systemy IT to również pracownicy z nich korzystający, dlatego nie możemy zapomnieć o ciągłej konieczności uświadamiania użytkowników na istniejące zagrożenia. Prawdziwy test odporności organizacji, a w szczególności użytkowników polega na określeniu, jak radzą sobie z rzeczywistymi atakami, dlatego warto oprócz szkoleń przeprowadzać okresowe symulowane ataki phishingowe. Takie działania dają wgląd w to, jak ludzie zachowują się w przypadku prawdziwego ataku, pokazują czy struktury bezpieczeństwa oraz procedury odpowiednio zadziałały.

9. Wprowadź dwuetapowe uwierzytelnianie

Coraz bardziej wyrafinowane i spersonalizowane ataki phishingowe powodują, że bardzo łatwo zmylić pracownika i nakłonić go do podania swoich danych uwierzytelniających na podstawionej stronie. Uwierzytelnianie oparte nie tylko na haśle, ale również na dodatkowym składniku skutecznie chroni przed nieuprawnionym dostępem do firmowych zasobów. Login i hasło już nie wystarczy.

10. Zadbaj o odpowiednie mechanizmy ochrony poczty

W większości przypadków poczta jest pierwszym wektorem ataku. Dlatego należy zadbać o odpowiednie mechanizmy filtrowania poczty. Współczesne systemy ochrony poczty mają zaszyte zaawansowane mechanizmy oceny, potrafią sprawdzać zachowanie załączników po otwarciu, czy analizować szkodliwość linków zawartych w treści wiadomości.

Ransomware na stałe wpisał się już w mapę cyberzagrożeń, a obecne trendy pokazują, że ataki tego typu będą się tylko nasilać. Skuteczna ochrona przed cyberzagrożeniami nie polega na wdrożeniu jednego czy dwóch rozwiązań, to ciągły proces, który wymusza zastosowanie kompleksowych rozwiązań, które na bieżąco powinny być dostosowywane do rosnących wymagań bezpieczeństwa. Coraz bardziej złożona infrastruktura IT wymusza wprowadzenie wielowarstwowej ochrony, nie zapominając oczywiście o użytkowniku jako potencjalnym wektorze cyberataku.

W portfolio Atende mamy do dyspozycji własne oraz powstałe przy współpracy z naszymi partnerami kompleksowe rozwiązania, które pozwolą na pełną ochronę organizacji i jej pracowników przed ransomware oraz jego skutkami. Zapraszamy do kontaktu!

Czekam na kontakt od Ciebie.